가. 취약점 개요

■ 내용 : 서버와 클라이언트 간 통신 시 데이터의 암호화 여부 점검

■ 목적 : 서버와 클라이언트 간 통신 시 데이터의 암호화 전송 미흡으로 정보 유출의 위험을 방지하고자 함

■ 보안 위협

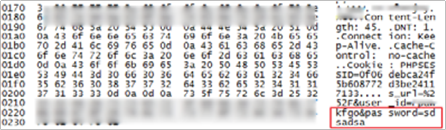

- 웹 상의 데이터 통신은 대부분 텍스트 기반으로 이루어지기 때문에 서버와 클라이언트 간에 암호화 프로세스를 구현하지 않으면 간단한 도청(Sniffing) 을 통해 정보를 탈취 및 도용할 수 있음

■ 참고

※ Sniffing: 스니퍼(sniff: 냄새를 맡다, 코를 킁킁거리다)를 이용하여 네트워크상의 데이터를 도청하는 행위

※ 소스코드 및 취약점 점검 필요

나. 점검방법

■ 대상 : 웹 애플리케이션 소스코드, 웹 서버

■ 판단기준

- 양호 : 중요정보 전송구간에 암호화 통신이 적용된 경우

- 취약 : 중요정보 전송구간에 암호화 통신이 이루어지지 않는 경우

■ 점검방법

Step 1) 중요정보(인증정보, 개인정보 등)를 송수신하는 페이지 존재 여부 확인

Step 2) 중요정보 송수신 페이지가 암호화 통신(https, 데이터 암호화 등)을 하는지 확인

Step 3) 취약한 버전의 암호 프로토콜 사용 시 암호화된 통신 내용이 유출될 수 있어 취약한 버전의 SSL(SSL 2.0, 3.0) 사용 여부를 점검

다. 조치방법

■ 사이트의 중요정보 전송구간(로그인, 회원가입, 회원정보관리, 게시판 등) 암호화 통신(https, 애플리케이션방식) 적용

■ 보안설정방법

- 웹상에서의 전송 정보를 제한하여 불필요한 비밀번호, 주민등록번호, 계좌정보와 같은 중요정보의 전송을 최소화하여야 하며, 중요정보에 대해서는 반드시 SSL 등의 암호화 통신을 사용하여 도청으로부터의 위험을 제거함

- 쿠키와 같이 클라이언트 측에서 노출되는 곳에 비밀번호, 인증인식 값, 개인정보 등의 정보를 기록하지 않음

- 암호화 전송 시 프로토콜 설계의 결함이 있는 SSLv2, SSLv3, TLSv1.0, TLSv1.1은 비활성화 필수, TLSv1.2 이상 사용을 권장함

■ Apache

- httpd-ssl.conf 또는 ssl.conf의 SSL 관련 VirtualHost 설정에 아래를 추가

| SSLProtocol all -SSLv2 -SSLv3 -TLSv1 -TLSv1.1 |

■ IIS

- [SSL v2 사용 안 함]

| [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] 하위에 '새로만들기' > 'DWord(32비트)' 값 선택 > 이름 부분에 'Enabled' 입력 > 데이터 부분에 '0' 입력 > 시스템 재부팅 |

- [SSL v3 사용 안함]

| - [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] 하위에 '새로만들기' > 'DWord(32비트)' 값 선택 > 이름 부분에 'Enabled' 입력 > 데이터 부분에 '0' 입력 > 시스템 재부팅 |

라. 조치시 영향

■ IIS 웹 서버의 경우 취약한 프로토콜 비활성화 후 시스템 재부팅 필요

'주요정보통신기반기설 기술적 취약점 분석 평가 방법 상세가이드 > WEB 진단' 카테고리의 다른 글

| 28. 쿠키 변조 WEB [CC] - 주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세 가이드(2021) (0) | 2021.11.10 |

|---|---|

| 26. 위치 공개 WEB [PL] - 주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세 가이드(2021) (0) | 2021.11.10 |

| 25. 경로 추적 WEB [PT] - 주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세 가이드(2021) (0) | 2021.11.10 |

| 24. 관리자 페이지 노출 WEB [AE] - 주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세 가이드(2021) (0) | 2021.11.10 |

| 23. 파일 다운로드 WEB [FD] - 주요정보통신기반시설 기술적 취약점 분석 평가 방법 상세 가이드(2021) (0) | 2021.11.10 |