가. 취약점 개요

■ 내용

- 보안장비에 로그 설정이 적용되어 있는지 확인하고 로그 정책이 기관 정책에 맞게 적용되어 있는지 점검

■ 목적

- 로그 설정을 점검하여 보안장비의 이상 유무와 보안장비 및 보안장비에 의해 보호받고 있는 정보시스템에 대한 비인가자의 침입 및 공격을 식별하고 있는지 확인하기 위함

■ 보안 위협

- 로그 설정이 적용되어 있지 않을 경우 보안장비에 장애가 발생하거나 침해사고가 발생했을 경우 원인 분석이 어려움

■ 참고

- 로그 정책 설정 : 로그 정책 설정 시 보안장비에 대한 접근 이력(날짜, 시간, IP, ID, 명 령어 이력 등), 보안 장비 성능 이상 유무(CPU, RAM 사용량 등), 보안장비를 통해 유입되거나 외부로 나가는 트래픽에 대해 로그가 남도록 설정하는 것을 권장

- 관련 점검 항목 : A-20(상), S-22(중)

나. 점검방법

■ 대상 : 방화벽, IPS, VPN, IDS, Anti-DDoS, 웹방화벽 등

■ 판단기준

- 양호 : 기관 정책에 따른 로그 설정이 되어있는 경우

- 취약 : 기관 정책에 따른 로그 설정이 되어있지 않은 경우

■ 점검방법

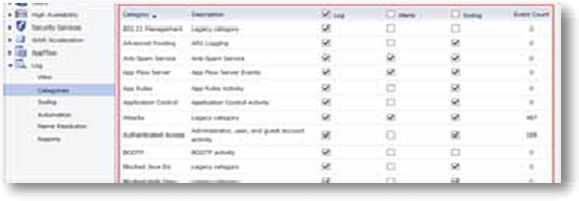

Step 1) 보안장비의 로그 설정 메뉴 확인

다. 조치방법

■ 기관 정책에 따른 로깅 설정

Step 1) 기관 정책에 따른 로깅 설정 (각 벤더별 설정 방법이 상이함)

라. 조치시 영향

■ 세부적인 로깅 설정은 보안장비 성능에 영향을 미칠 수 있음