Burp Suite 설치방법과 실행에 대해서는 전 글에서 설명드렸습니다.

이번 글에서는 Burp Suite 의 메뉴 중에서 많이 사용하는 핵심 기능에 대해 설명 드리겠습니다.

1) proxy - burp suite는 proxy와 함께 사용되는데, default로 8080 포트에서 실행됩니다. 이 proxy를 사용하여 클라이언트에서 웹 서버로 흐르는 트래픽을 가로채서 수정합니다. 이 proxy를 사용하려면 우리는 이 proxy를 사용하도록 브라우저를 구성 해야 합니다. 우리는 패킷을 의도한 대상에 도달 하지 않게 하거나 특정 호스트에 redirect 하거나, 패킷을 삭제할 수도 있습니다. 우리가 진단에 사용할 가장 기본적인 기능이고, 나머지는 부가적인 기능으로 보시면 됩니다.

2) intruder - 이 기능은 브루트 포스 공격이나 사전 공격을 수행합니다.

3) repeater - 이 기능은 같은 요청을 많은 횟수로 수정해서 보내서, 응답을 분석할 때 사용 됩니다.

4) sequencer - 이 기능은 주로 웹 응용 프로그램에서 제공 하는 세션 토큰의 임의성을 확인 할 때 사용 됩니다. 이것을 알아내기 위해 다양한 고급 테스트를 수행 합니다.

5) decoder - 이 기능을 사용하여 암호화된 데이터를 다시 원래 형태로 해독하거나, 데이터를 암호화 하기 위하여 사용할 수 있습니다.

6) comparer - 이 기능은 두 개의 요청, 응답 또는 다른 형태의 데이터 비교를 수행하는 데 사용됩니다. 이 기능은 다른 입력에 대한 응답을 비교 하는 경우에 유용할 수 있습니다.

[spider] 기능

1.7버전에서는 Spider 와 Scanner 메뉴가 있었으나, 현재 버전에서는 두가지 메뉴가 없습니다.

Scanner 는 pro 버전에서만 가능하므로 사용하시려면 OWASP-ZAP 을 사용하시면 됩니다.

spider는 페이지 내의 링크를 확인해서 디렉토리와 일부 화일들을 파악할 수 있습니다.

이 기능은 디렉터리 설정이 잘못되어 외부에 노출되는 경우나 백업파일, 중요파일들이 외부에 인증없이 접근가능한 것들을 수동으로 점검하면 놓칠 수 있기 때문에 파악이 필요합니다.

디렉터리와 구조들을 파악해야 어떤 프로세스를 갖고 어떤 기능을 하는지 파악할 수 있습니다.

기본적인 spider 기능은 제공이 되는데,

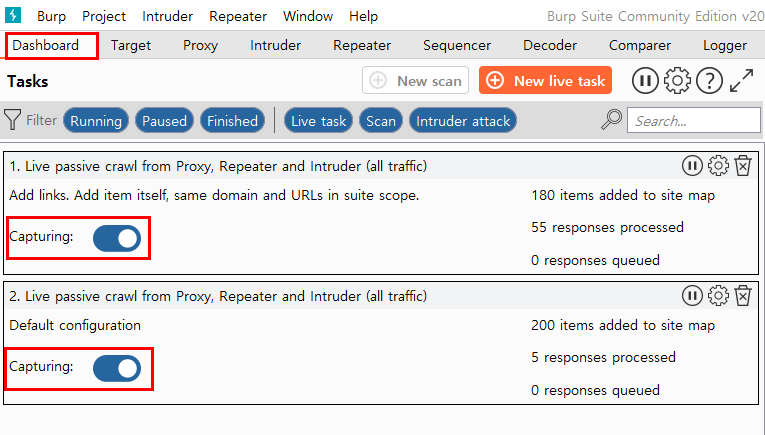

Dashboard 에서 아래와 같이 Captyring 에 체크되어 있어야 크롤링이 되어 수집할 수 있습니다.

설정은 톱니바퀴 모양을 누르면 설정이 가능합니다.

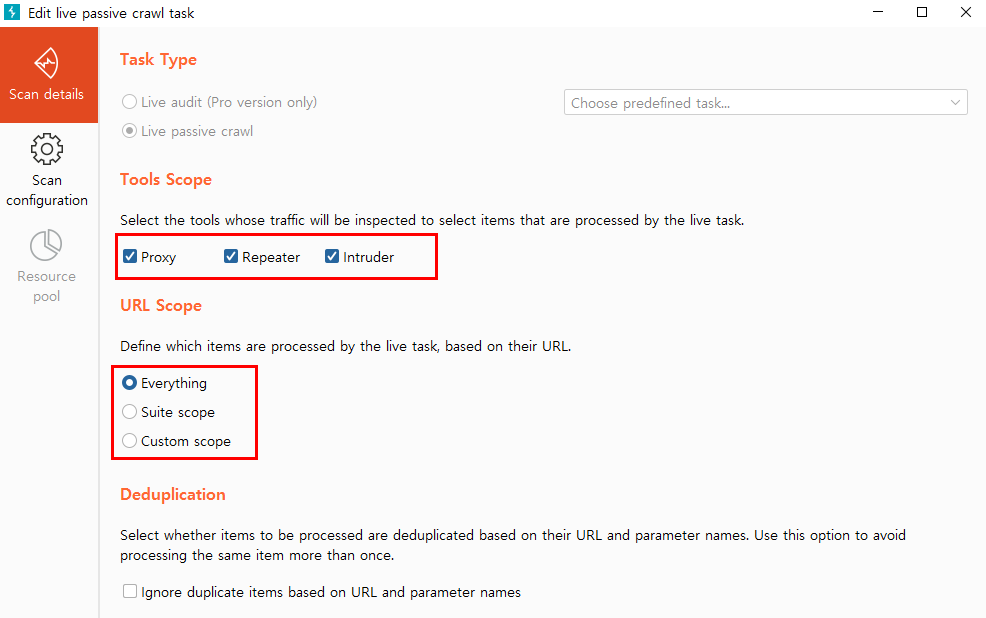

보통 Proxy 만 체크해도 되지만, Repeater나 Intruder 를 보고 싶으면 해당 부분을 체크하면 됩니다.

그리고 범위 설정한 부분만 크롤링 할 수도 있고 모든것을 크롤링 할 수도 있습니다.

[Proxy] 메뉴

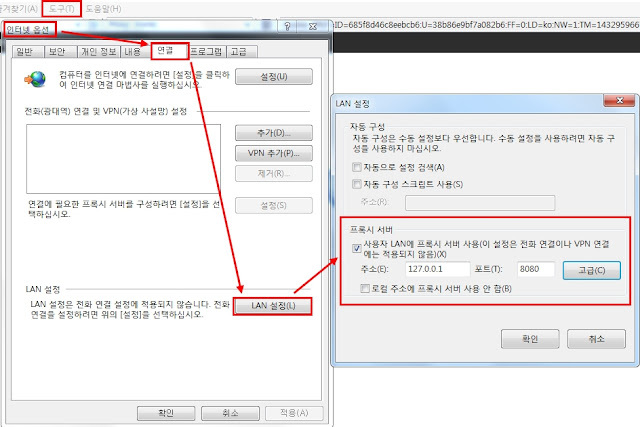

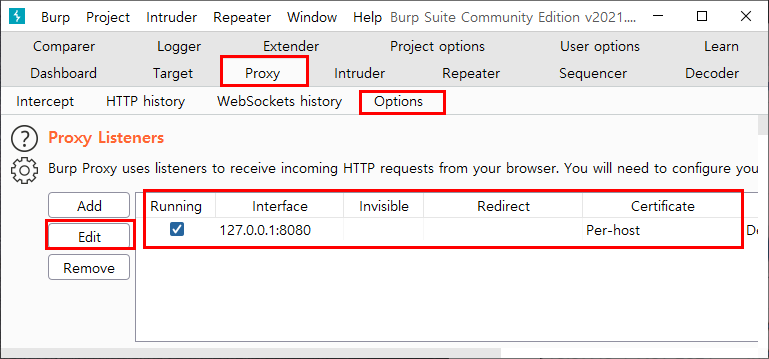

proxy 기능은 request를 가로채고 수정할 수 있습니다. request를 가로채고 조작하기 위하여, 우리는 웹 브라우저에서 트래픽이 proxy를 향하도록 구성해야 하며, 그것은 default로 127.0.0.1:8080 입니다.

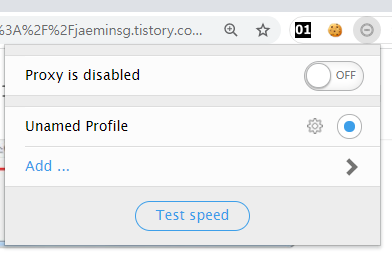

브라우저의 확장 프로그램을 통해 프락시 설정을 쉽게 할 수도 있습니다.

(예: 저는 크롬 에서 Falcon Proxy 를 사용하고 있습니다.)

브라우저에서 설정이 끝나면, burp suite 를 열고 [proxy]에서 [intercept is on]으로 되어있는지 확인합니다.

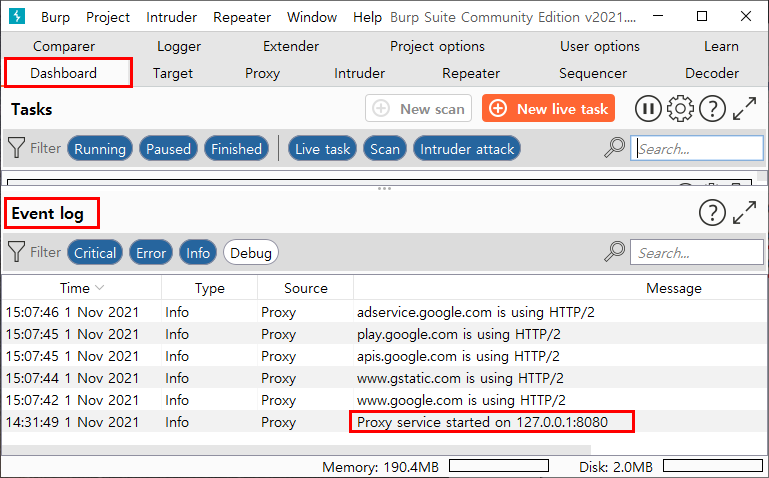

Dashboard 의 Event log에서 Proxy가 제대로 설정되어 있는지 확인할 수 있습니다.

또한 Proxy > options 메뉴에서 이 설정을 변경 할 수 있습니다.

우리는 여기에 지정하는 규칙에 따라 request와 response를 가로챌 수 있습니다.

트래픽이 많을 경우 우리가 원하는 일부 request 만 가로채도록 설정할 수 있습니다.

우리가 burp suite와 브라우저 안의 환경을 제대로 설정했다면, request를 가로챌 수 있습니다.

우리가 request를 보낼 때 마다 burp suite에 의해 가로채어지므로, 우리는 일일이 forward 버튼을 눌러줘야 합니다.

따라서 패킷의 내용을 보고자 할 때만 [intercept is on] 옵션을 유지 하는 것이 좋습니다.

놓치는 것을 걱정할 필요는 없습니다. 다음에 설명할 history 기능이 있기 때문에 언제나 다시 찾아 볼 수 있습니다.

브라우저를 열고 검색을 시작 합니다.

우리는 request 가 burp suite에 의해 가로채어지고 있음을 볼 수 있습니다. proxy가 작동하고 있는 거지요.

우리는 그것에 마우스 우 클릭으로 분석을 위해 burp의 다른 다양한 도구를 요청할 수 있습니다.

[History] 기능

[Porxy] 메뉴의 HTTP history 기능은 Intercept is on 을 하든 off 를 하든 상관없이 모든 내용을 history에서 볼 수 있습니다.

Intercept is on 으로 하면 매번 Forward 버튼을 눌러야 진행이 되므로 당장 볼 경우가 아니면 off로 진행시키는데, 이럴 경우 봐야 되는 타이밍을 놓치는 경우가 있습니다.

이럴 때 history 에 들어가서 지나간 데이터를 볼 수 있습니다.

Intercept is on으로 진행할 때도 가끔 놓치는 경우가 발생하는데, 이 때에도 history에 들어가서 확인해야 합니다.

내용을 새로운 창에 보고싶을 경우는 더블클릭하면 새창에 Request 와 Response 가 나옵니다.

Response 에서 브라우저와 같은 화면을 보고싶을 경우는 Render 를 누르시면 됩니다.

'보안진단 Tool 사용방법 > Burp Suite' 카테고리의 다른 글

| Burp Suite (버프스위트) 사용법 - 기능 설명 - Intruder (0) | 2021.11.10 |

|---|---|

| Burp Suite (버프스위트) 사용법 - 소개/설치 (0) | 2021.10.29 |