가. 취약점 개요

■ 내용 : 내부 네트워크와 외부 서비스 네트워크(DMZ)를 구분하고 있는지 점검

■ 목적 : 외부 네트워크로 서비스를 제공하는 호스트에서 내부 네트워크로의 접근이 통제되고 있는지 확인하기 위함

■ 보안 위협

- DMZ 설정을 통해 내부 네트워크와 외부 서비스 네트워크를 구분하도록 설정되어 있지 않은 경우, 외부 네트워크를 통해서 서비스를 제공받는 악의적인 사용자가 DMZ 내 호스트를 통해 내부 네트워크로 불법적 연결을 시도할 수 있음

■ 참고

- DMZ : 조직의 내부 네트워크와 외부 네트워크 사이에 위치하는 네트워크 망으로 DMZ 내 컴퓨터는 외부 네트워크에만 연결할 수 있도록 하고, 내부 네트워크로는 연결할 수 없도록 구성함

나. 점검방법

■ 대상 : 방화벽, VPN 등

■ 판단기준

- 양호 : DMZ를 구성하여 내부 네트워크를 보호하는 경우

- 취약 : DMZ를 구성하지 않고 사설망에서 외부 공개 서비스를 제공하는 경우

■ 점검방법

Step 1) 네트워크 구성도 또는 방화벽 설정 확인

다. 조치방법

■ DMZ를 구성하여 내부 네트워크와 외부 서비스 네트워크 분리

※ 물리적(망분리)으로 내부 네트워크와 외부 서비스 네트워크가 분리되어 있을 경우 해당 없음

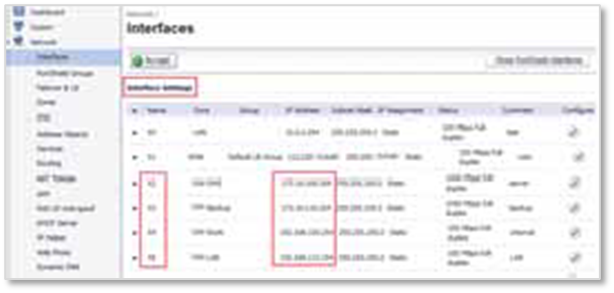

■ 방화벽 옵션 설정

Step 1) 방화벽의 옵션 설정

각각의 네트워크는 방화벽에 서로 다른 포트를 사용하여 연결하는데 이를 삼각 방화벽 설정

(three-legged firewall set-up) 이라 함

■ 두 개의 방화벽 사용

Step 1) 두 개의 방화벽 사용

DMZ는 두 개의 방화벽 중간에 위치하며, 두 개의 방화벽과 연결됨.

하나의 방화벽은 내부 네트워크와 연결되고 다른 하나는 외부 네트워크와 연결됨.

우연한 설정 실수를 통해 외부 네트워크가 내부 네트워크로 연결할 수 있게 되는 상황을 방지함.

이런 구성 형식을 차단된 서브넷 방화벽(screened-subnet firewall)이라고 함

라. 조치시 영향

■ 일반적인 경우 영향 없음